Przepis na bezpieczniejsze hasła

Piotr Przybył

piotr@przybyl.org

4Developers 2016

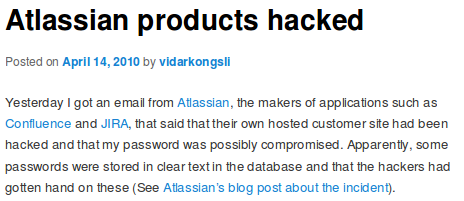

Hasła w czystym tekście

Hasła "zaszyfowane"

- "nieodwracalnie" (a.k.a. "zahaszowane")

- odwracalnie

Na wypadek kradzieży lub sprzedaży danych:

Hasło zahaszowane, ver. 1

Column | Type | Modifiers

---------+--------+-----------

password | int | not null

class UserDao

void insertUser(String login, String password)

session.createQuery(...);

password.hashCode();

Dlaczego?

Hasło zahaszowane, ver. 1

hashCode, bo hasła muszą być "zahaszowane"

Hasło zahaszowane, ver. 1

/**

* Returns a hash code value for the object. This method is

* supported for the benefit of hash tables such as those provided by

* {@link java.util.HashMap}.

...

*/

public native int hashCode();

Hasło zahaszowane, ver. 1

public int hashCode() {

int h = hash;

if (h == 0 && value.length > 0) {

char val[] = value;

for (int i = 0; i < value.length; i++) {

h = 31 * h + val[i];

}

hash = h;

}

return h;

}

AbCdEf, BBcEFG, AbCcdf, AbDDdf, BBbcdf, BCCdEf,

BCDDeG, BCDEEf, BCDEFG, AbCdFG, AbDEFG, BCCceG

Hasło zahaszowane, ver. 2

UPDATE `admin_user` SET `password` = MD5('anyword')

WHERE `admin_user`.`user_id`= 1;

Wersja CE

public function hash($data) {return md5($data);}

Wersja EE

public function hash($data, $version = self::HASH_VERSION_LATEST) {

if (self::HASH_VERSION_MD5 === $version) {

return md5($data);

}

return hash('sha256', $data);

}

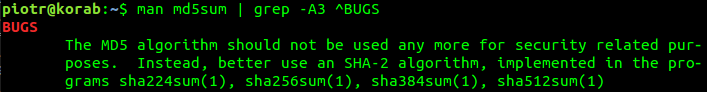

Hasło zahaszowane, ver. 2

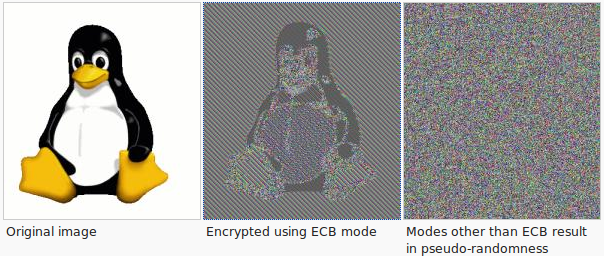

Hasło zahaszowane, ver. X

- Brute force

- Hash tables

Rainbow tables

Hasło ver. salt+hash

Hasło ver. salt+hash

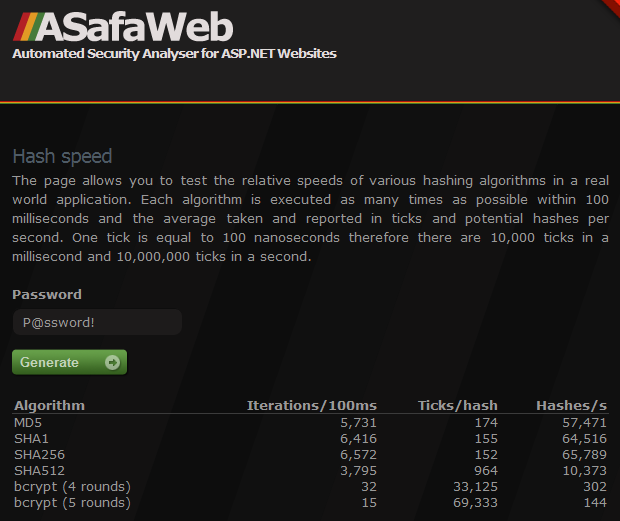

| MD5 | ~4,7 mld/s |

| SHA1 | ~2,2 mld/s |

| hasło 6 znaków BF (~57 mld kombinacji) | < 60s |

| Eksperyment: 45 min. | 25k/40k (~63%) |

~9,25 hasła na sekundę

Hasło ver. salt+hash

Hasło ver. salt+hash

W czym tkwi problem

Czy mnie to dotyczy?

Co robić?

Rozciągać!

Hasło ver. rozciągliwa

- PBKDF2 (Password-Based Key Derivation Function 2)

- bcrypt

- scrypt

- Password Hashing Competition (Argon2, etc.)

Hasło ver. rozciągliwa

Thanks Troy!

Jak zrobić?

ADD COLUMN passwd_new_hashADD COLUMN only_crypt default falseSET passwd_new_hash = crypt(passwd_hash)- Po udanym logowaniu

SET passwd_new_hash = crypt(plain_passwd)SET only_crypt = true

RENAME COLUMN passwd_hash TO stale_old_passwd_hash- Poczekać i sprawdzić czy działa.

DROP COLUMN stale_old_passwd_hash- Po zmianie wszystkich haseł

DROP COLUMN only_crypt

So... use bcrypt, use bcrypt, use bcrypt, use bcrypt?

Nie zawsze. I rób to mądrze.

- Nie implementuj samodzielnie.

- Dobierz odpowiedni koszt.

- Zawsze unikalna sól.

- Czasem nie ma implementacji (Linux crypt).

- Czasem błędy w implementacji - PHP: 2a, 2x, 2y.

- Pamiętaj o scrypt, PHC i innych.

So... use bcrypt, use bcrypt, use bcrypt, use bcrypt?

- Zastanów się nad zewnętrznym dostawcą autentykacji.

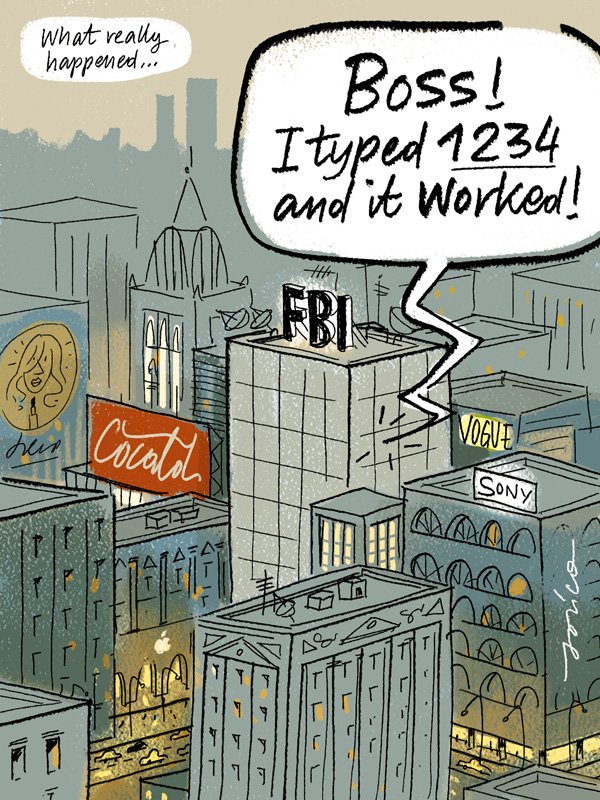

Algorytm to za mało

czyli

PICNIC

Problem in chair, not in computer.

Najpopularniejsze hasła 2015

- 123456 (Unchanged)

- password (Unchanged)

- 12345678 (Up 1)

- qwerty (Up 1)

- 12345 (Down 2)

- 123456789 (Unchanged)

- football (Up 3)

- 1234 (Down 1)

- 1234567 (Up 2)

- baseball (Down 2)

- welcome (New)

- 1234567890 (New)

The 25 Most Popular Passwords of 2015: We're All Such Idiots

Co znalazł Troy?

- 93% - 6 do 10 znaków

- 45% - tylko małe litery

- 36% - zwykły słownik

- 67% - wykorzystane ponownie (Gawker)

- 1% - ze znakiem niealfanumerycznym

Jakie hasła?

- Hasła długie.

- Bogate "alfabety".

- Hasła unikalne dla strony.

- Generowane?

Co jeszcze?

- Wysyłanie e-mailem.

- Logi.

- String vs. char[]

- /dev/urandom | javax.crypto.SecureRandom

- seed()

- HTTPS

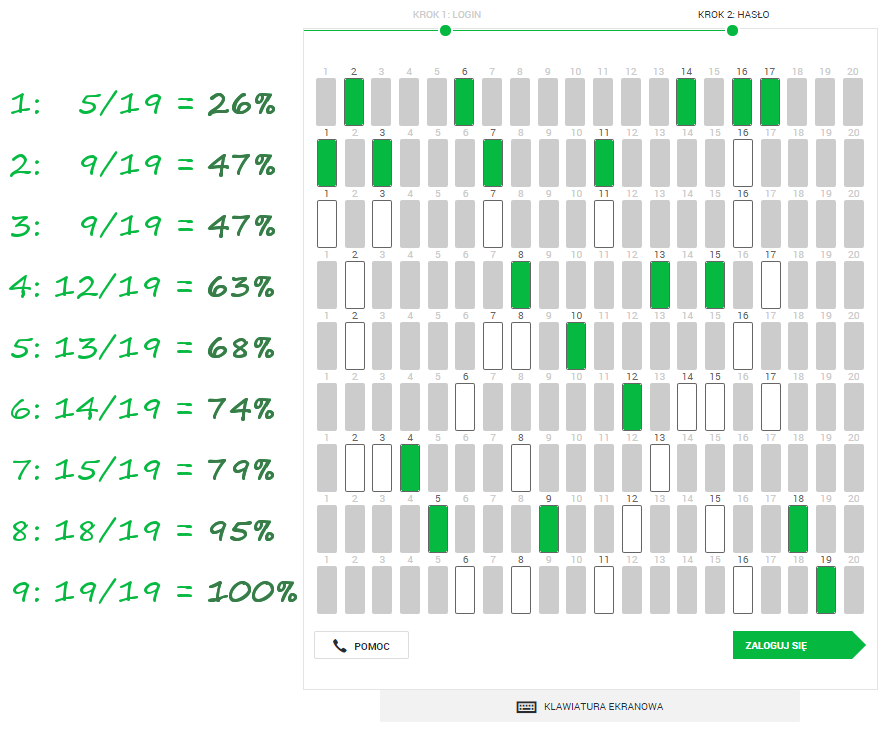

Hasło maskowane

Implementacja możliwa bez:

- czystego tekstu,

- przechowywania każdej kombinacji,

- szyfrowania symetrycznego.

Czy teraz moje hasła są bezpieczne?

Warto przeczytać i źródła

http://www.troyhunt.com/2012/06/our-password-hashing-has-no-clothes.html

https://adambard.com/blog/3-wrong-ways-to-store-a-password/

https://password-hashing.net/

https://paragonie.com/blog/2016/02/how-safely-store-password-in-2016

http://gizmodo.com/the-25-most-popular-passwords-of-2015-were-all-such-id-1753591514

http://krzysztofjelonek.net/hasla-maskowane-bledy-implementacyjne-polskiego-banku/

http://www.smartarchitects.co.uk/news/9/15/Partial-Passwords---How.html

https://en.wikipedia.org/wiki/Block_cipher_mode_of_operation

http://www.theregister.co.uk/2016/02/08/alibaba_taobao_security_process_failure/

http://www.pcworld.com/article/226128/Sony_Makes_it_Official_PlayStation_Network_Hacked.html

http://arstechnica.com/security/2015/08/ashley-madison-hack-is-not-only-real-its-worse-than-we-thought/

http://www.kongsli.net/2010/04/14/atlassian-products-hacked/

http://www.omgubuntu.co.uk/2013/07/ubuntu-forum-hacked-users-advised-to-change-passwords

http://www.zdnet.com/article/6-46-million-linkedin-passwords-leaked-online/

http://allegro.pl/asus-hd-7970-3gb-ddr5-gwar-fv-i4937839839.html

https://www.cyberguerrilla.org/a/2013/?p=13523

https://twitter.com/paweljonca/status/715895678950572032

Przepis na bezpieczniejsze hasła

Dziękuję za uwagę

i udanego rozciągania

Piotr Przybył

piotr@przybyl.org

4Developers 2016

przybyl.org/pres/4Developers2016